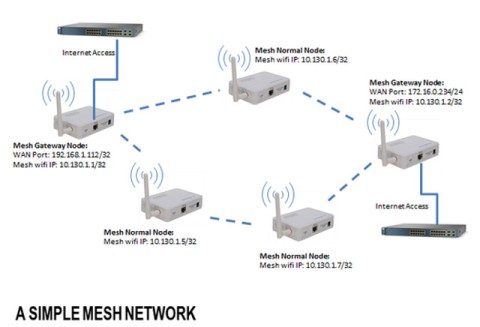

Was ist Mesh-WLAN? Wie funktioniert Mesh-WLAN?

Wie funktioniert WiFi Mesh und wie unterscheidet es sich von einem herkömmlichen WiFi-Extender? Finden wir es gleich heraus.

Obwohl die WLAN-Sicherheit im Jahr 2025 fortschrittlicher ist, ist sie nicht perfekt. Die folgenden Bedrohungen treten weiterhin auf. Überlegen Sie es sich also zweimal, bevor Sie über eine unbekannte Verbindung surfen.

1. Alte WLAN-Protokolle existieren noch

Viele Menschen nutzen öffentliche WLAN-Netzwerke immer noch ganz normal zum Senden von E-Mails und Ansehen von Videos und scheinen sich der potenziellen Risiken nicht bewusst zu sein.

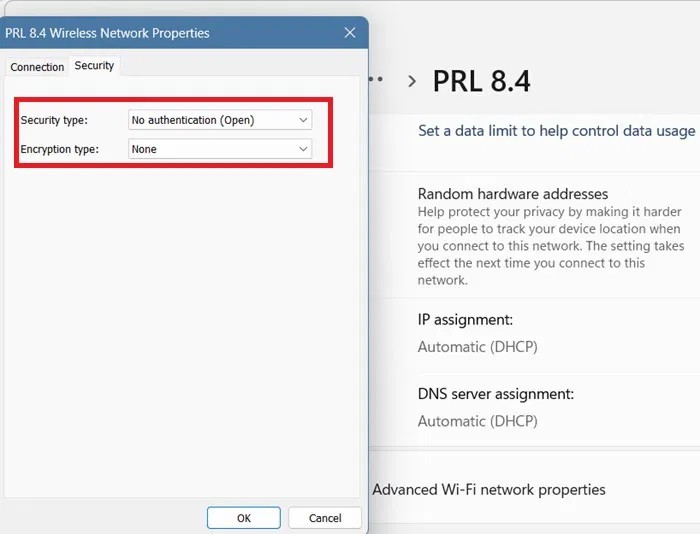

Neben offenen WLAN-Netzwerken gibt es auch ältere Protokolle wie WEP und WPA. Wenn Sie in Eile sind, verbinden Sie sich möglicherweise mit diesen Netzwerken, ohne deren Integrität zu überprüfen. Diese älteren Netzwerke verfügen über eine schwache Verschlüsselung und sind anfällig für Hackerangriffe und Session-Hijacking-Tools.

Damit Sie sicher bleiben, finden Sie hier einige verschiedene Methoden zum Überprüfen der Verschlüsselung Ihres WLAN-Netzwerks unter Windows, Android, iOS und Mac – besonders nützlich, wenn Sie international unterwegs sind oder als digitaler Nomade leben .

2. Fehlende Forward Secrecy – Eine Herausforderung bei WPA2

Die größte Herausforderung bei WPA2-AES oder WPA2-TKIP ist die fehlende Vorwärtsgeheimnis. Öffentliche WLAN-Netzwerke verwenden weiterhin einfache Passwörter, die mit allen geteilt werden. Jeder mit Zugriff auf diesen Schlüssel kann alle vergangenen und zukünftigen Sitzungen im Netzwerk entschlüsseln.

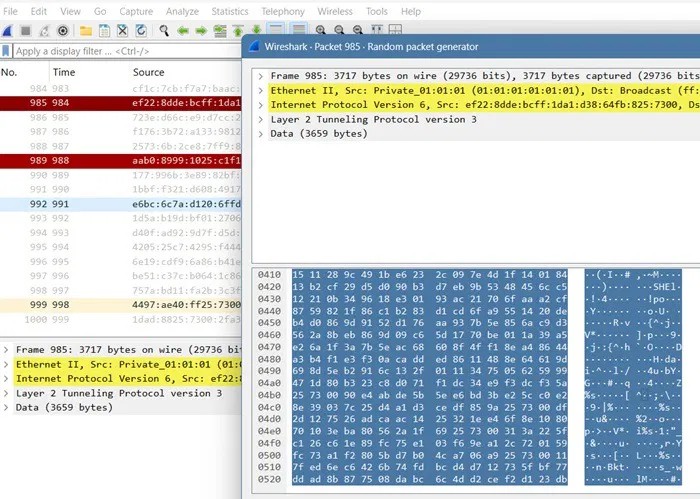

Penetrationstools wie Wireshark ermöglichen einen Einblick in den erfassten SSL/TLS-Verkehr. Hat jemand Zugriff auf den Serverschlüssel, kann er alle Daten entschlüsseln. Dadurch können Anmeldedaten, E-Mails usw. offengelegt werden. Daher ist die Verwendung eines VPN in öffentlichen WLAN-Netzwerken wichtig, da es alle Ihre Datenübertragungen verschlüsselt.

WPA3 ist der Goldstandard für WLAN-Sicherheit und bietet starken Schutz vor den oben genannten Angriffen. Es verwendet Simultaneous Authentication of Equals (SAE), wodurch jede Benutzersitzung separat verschlüsselt wird. Möglicherweise kennen Sie diese Vorgehensweise bereits von Flughäfen, wo nach Eingabe Ihrer Passnummer ein eindeutiger Sitzungsschlüssel generiert wird.

Obwohl WPA3 sehr sicher ist, wird es leider noch einige Jahre dauern, bis es in der Öffentlichkeit weit verbreitet ist.

3. Das eigentliche Problem gefälschter Hotspots

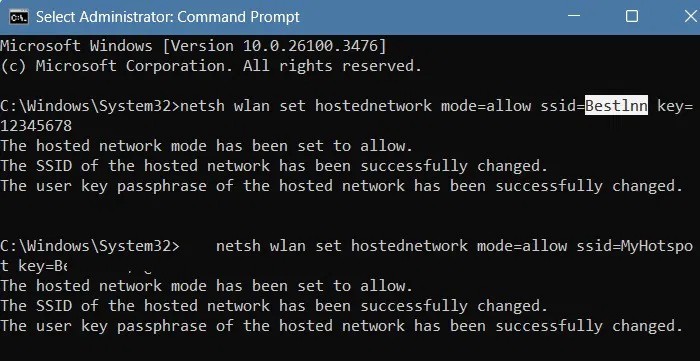

Wie viele Vielreisende bereits bemerkt haben, werden gefälschte Hotspots in Hotels und anderen öffentlichen Orten zu einem großen Problem. Im Grunde kann jeder eine gefälschte SSID erstellen , um die vom eigenen Standort bereitgestellte Original-SSID zu imitieren.

Die Betrüger müssen lediglich eine Reihe von Befehlen eingeben, die dem ursprünglichen WLAN-Hotspot ähneln. Beispielsweise könnte anstelle eines Hotelnamens wie „Best Inn“ das „I“ durch ein kleines „L“ ersetzt werden. Hacker kopieren sogar erbeutete Portale und Logos, um dem Ganzen ein authentisches Aussehen zu verleihen.

Der beste Weg, einen gefälschten Hotspot zu erkennen, besteht wiederum darin, das verwendete WLAN-Verschlüsselungsprotokoll zu überprüfen. Natürlich wird WPA3 nicht zum Schutz Ihrer Sitzung verwendet. Wenn mehrere Hotspots mit demselben Namen vorhanden sind, müssen Sie ein VPN oder eine der Alternativen verwenden.

4. Vorsicht vor gekaperten Browsersitzungen

Die meisten Websites verwenden heutzutage HTTPS . Das bedeutet jedoch nicht, dass alle Informationen vor Hackern sicher sind. HTTPS schützt den Inhalt Ihrer Kommunikation, nicht jedoch die Metadaten.

Wenn Sie ein öffentliches WLAN-Netzwerk mit sicherem WPA3 nutzen, sollten Sie annehmen, dass alle Sicherheitslücken geschlossen sind. Doch durch Hijacking kann Ihr Gerät in einem öffentlichen Netzwerk angegriffen werden – selbst bei einer sehr sicheren Verbindung. Beim Session Hijacking übernehmen Hacker Ihre Browserdaten durch Account-Takeover (ATO)-Angriffe oder Malware, die aus dem Darknet stammen kann .

Der menschliche Faktor ist einer der Hauptgründe für diese Angriffe. Ihre Identität steht im Mittelpunkt der Gerätesicherheit. Unter Android können Sie Identity Check verwenden, um die Übernahme Ihres Geräts zu verhindern. Auch iOS-, Windows- und Mac-Geräte nutzen biometrische Authentifizierung, um die Übernahme Ihrer Konten zu verhindern.

Sicherheitsvorkehrungen bei der Nutzung öffentlicher WLANs

Obwohl die Risiken von öffentlichem WLAN im Vergleich zu vor einigen Jahren deutlich zurückgegangen sind, sind sie auch 2025 noch weit verbreitet. Sie können öffentliches WLAN jedoch weiterhin nutzen, solange Sie die folgenden Sicherheitsvorkehrungen beachten:

Wie funktioniert WiFi Mesh und wie unterscheidet es sich von einem herkömmlichen WiFi-Extender? Finden wir es gleich heraus.

WiFi ist eine Form des lokalen Netzwerks und drahtlosen Internetzugangs, die von Menschen auf der ganzen Welt genutzt wird, um ihre Geräte ohne Kabel mit dem Internet zu verbinden.

Damit Ihr mobiler Hotspot auffällt und leichter zu finden ist, können Sie ihm einen einzigartigen und unverwechselbaren Namen geben.

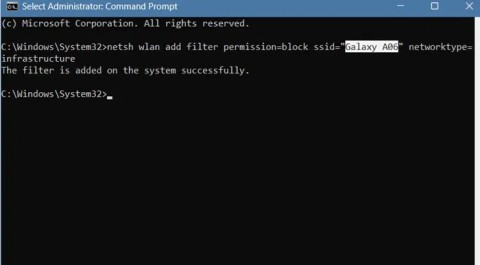

Sie können ein WLAN-Netzwerk vollständig ausblenden oder seine erneute Anzeige verhindern. Sie können auch alle anderen WLAN-Netzwerke blockieren, sodass Ihr Computer nur die gewünschten WLAN-Netzwerke anzeigt und problemlos eine Verbindung zu ihnen herstellt.

Um eine bessere Sicherheit zu gewährleisten, verwenden Geräte mit Android 10 und höher standardmäßig zufällige WLAN-MAC-Adressen.

Entdecken Sie die einfachste Methode, Ihr Microsoft Teams-Profilbild auf iPhone und Android zu ändern. Schritt-für-Schritt-Anleitung mit Screenshots für reibungslose Updates in der neuesten App-Version. Verbessern Sie noch heute Ihr professionelles Image!

Sind Sie es leid, dass die Microsoft Teams-Hilfe Ihren Arbeitsablauf blockiert? Hier finden Sie Schritt-für-Schritt-Lösungen, die auch mit den neuesten Versionen funktionieren. Cache leeren, aktualisieren und vieles mehr – ganz ohne technische Vorkenntnisse!

Sind Sie es leid, dass der Fehler „Microsoft Teams Web Client deaktiviert“ Ihre Meetings blockiert? Befolgen Sie unsere bewährten Schritt-für-Schritt-Anleitungen, um den Fehler schnell zu beheben – ganz ohne IT-Hilfe!

Entdecken Sie einfache Möglichkeiten, Microsoft Teams-Aufzeichnungen auf Ihren Laptop oder PC herunterzuladen. Erhalten Sie Schritt-für-Schritt-Anleitungen für die Desktop-App, das Web und OneDrive sowie Tipps zur Fehlerbehebung, damit Ihre Meetings reibungslos ablaufen. Ideal für Windows- und Mac-Nutzer!

Sind Sie es leid, dass der Microsoft Teams-Fehlercode 404 Ihre Meetings blockiert? Folgen Sie unserer bewährten Schritt-für-Schritt-Anleitung, um den Cache zu leeren, Browserprobleme zu beheben und den Fehler „Nicht gefunden“ schnell zu lösen – für eine reibungslose Zusammenarbeit. Aktualisiert mit den neuesten Fehlerbehebungen!

Probleme beim Beitritt zu Microsoft Teams-Besprechungen? Hier finden Sie bewährte Lösungen über direkte Links. Schnelle Hilfe für reibungsloses Beitreten – ganz ohne technische Vorkenntnisse!

Sie finden Ihre Microsoft Teams-ID oder Ihre Kontodaten nicht? Diese Schritt-für-Schritt-Anleitung zeigt Ihnen genau, wo Sie Ihre Microsoft Teams-ID und Ihre Kontoinformationen auf Desktop-Computern, im Web, auf Mobilgeräten und mehr finden, um eine reibungslose Zusammenarbeit zu gewährleisten.

Haben Sie Probleme mit dem Microsoft Teams-Proxy-Fehler? Entdecken Sie bewährte Schritte zur Fehlerbehebung bei den Microsoft Teams-Proxy-Einstellungen. Leeren Sie den Cache, passen Sie die Proxy-Einstellungen an und führen Sie mit unserer Expertenanleitung innerhalb weniger Minuten wieder reibungslose Anrufe durch.

Haben Sie Probleme mit der Microsoft Teams-Anmeldung auf Chromebooks? Hier finden Sie Schritt-für-Schritt-Lösungen, um Anmeldeprobleme schnell zu beheben. Leeren Sie den Cache, aktualisieren Sie Apps und vieles mehr für reibungsloses Teamwork. Funktioniert mit dem neuesten Chrome OS!

Sie finden Ihre Microsoft Teams-Aufzeichnung nicht? Erfahren Sie, wo Teams Besprechungsdateien in OneDrive oder SharePoint speichert und wie Sie diese schnell finden und sofort darauf zugreifen können. Nie wieder verlorene Aufzeichnungen!

Haben Sie Probleme mit Verzögerungen bei Microsoft Teams-Videokonferenzen über WLAN? Dieser umfassende Leitfaden zur Fehlerbehebung bietet schnelle Lösungen, fortgeschrittene Tipps und WLAN-Optimierungen, um sofort wieder kristallklare Videoanrufe zu ermöglichen.

Sind Sie es leid, dass Wiedergabefehler in Microsoft Teams Ihre Meetings im Jahr 2026 stören? Folgen Sie unserer Expertenanleitung, um Audio-, Video- und Freigabeprobleme schnell zu beheben – ganz ohne technische Vorkenntnisse. Reibungslose Zusammenarbeit erwartet Sie!

Entdecken Sie einfache Schritt-für-Schritt-Anleitungen, um Microsoft Teams beim Systemstart zu deaktivieren und so die PC-Leistung zu verbessern. Schnellere Startzeiten, geringerer Ressourcenverbrauch – ideal für Windows-Nutzer, die Wert auf einen reibungslosen Betrieb legen.

Entdecken Sie das volle Potenzial von Microsoft Teams im Jahr 2026 mit diesem umfassenden Tutorial. Lernen Sie wichtige Tipps für die Zusammenarbeit in Unternehmen und im Bildungsbereich – von der Einrichtung bis hin zu erweiterten Funktionen für reibungsloses Arbeiten. Ideal für Teams und Klassenzimmer!

Haben Sie Probleme mit dem Fehler, dass der Wiki-Tab in Microsoft Teams nicht geladen wird? Entdecken Sie bewährte Schritt-für-Schritt-Lösungen, um das Problem schnell zu beheben, Ihre Wiki-Tabs wiederherzustellen und die Produktivität Ihres Teams mühelos zu steigern.