Analyse eines Angriffs (Teil 3)

In Teil 2 dieser Serie haben wir alle notwendigen Informationen hinterlassen, die für einen Angriff auf das Netzwerk des Opfers erforderlich sind.

In Teil 2 dieser Serie haben wir alle notwendigen Informationen hinterlassen, die für einen Angriff auf das Netzwerk des Opfers erforderlich sind.

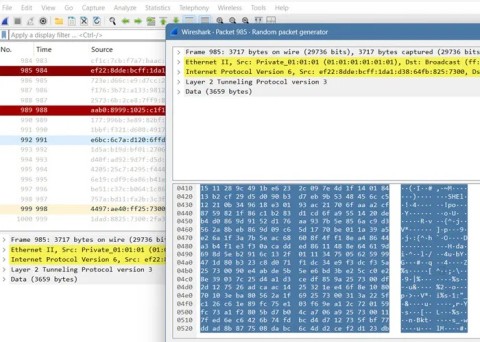

Diese Serie basiert auf einer Netzwerkschwachstelle. Der Artikel stellt einen realen Angriff vor, der von der Aufklärung über die Aufzählung, die Ausnutzung von Netzwerkdiensten bis hin zu Ausnutzungsstrategien mit Benachrichtigungen reicht. Alle Schritte werden auf Datenpaketebene beobachtet und anschließend detailliert erläutert.

Heutzutage gibt es überall kostenloses WLAN, von Cafés über Freizeitparks bis hin zu Einkaufszentren. Das ist für uns Nutzer sehr praktisch, da wir uns überall mit dem Netzwerk verbinden können, um auf Facebook zu surfen und zu arbeiten. Aber ist die Nutzung von kostenlosem WLAN sicher?

Im ersten Teil haben wir Ihnen gezeigt, welche Informationen Sie beim Öffnen der von Nmap gesendeten Paketsequenz beobachten können. Die gesendete Sequenz beginnt mit einer ICMP-Echoantwort, um festzustellen, ob dem Computer oder Netzwerk eine IP-Adresse zugewiesen wurde.