Analyse eines Angriffs (Teil 3)

In Teil 2 dieser Serie haben wir alle notwendigen Informationen hinterlassen, die für einen Angriff auf das Netzwerk des Opfers erforderlich sind.

Don Parker

Diese Serie befasst sich mit einer Netzwerkschwachstelle. Der Artikel stellt einen realen Angriff vor, der von der Aufklärung über die Aufzählung und Ausnutzung von Netzwerkdiensten bis hin zu Strategien zur Benachrichtigungsausnutzung reicht.

Alle diese Schritte werden auf Paketebene betrachtet und anschließend detailliert erläutert. Die Fähigkeit, einen Angriff auf Paketebene zu erkennen und zu verstehen, ist sowohl für Systemadministratoren als auch für Netzwerksicherheitspersonal äußerst wichtig. Die Ergebnisse von Firewalls, Intrusion Detection Systems (IDS) und anderen Sicherheitsgeräten werden stets verwendet, um den tatsächlichen Netzwerkverkehr zu erkennen. Wenn Sie nicht verstehen, was Sie auf Paketebene sehen, ist Ihre gesamte Netzwerksicherheitstechnologie nutzlos.

Die zur Simulation eines Cyberangriffs verwendeten Tools sind:

IPEye

TFTP-Client

FU-Rootkit

Einrichtungsschritt:

Heutzutage gibt es im Internet zahlreiche Scanvorgänge, ganz zu schweigen von Würmern und anderen Formen von Schadsoftware wie Viren. All dies ist für ein gut geschütztes Computernetzwerk harmlos. Wir sollten uns vorstellen, dass jemand gezielt ein Computernetzwerk angreift. Dieser Artikel geht davon aus, dass der Angreifer sein Opfer bereits angegriffen und zuvor Nachforschungen angestellt hat, beispielsweise die IP-Adresse und die Netzwerkadressen des Opfers ermittelt hat. Der Angreifer könnte auch versucht haben, Informationen wie E-Mail-Adressen des Netzwerks auszunutzen. Diese Informationen sind sehr wichtig, falls der Angreifer das Netzwerk zwar gefunden hat, aber nach dem Scannen, Auflisten und Spoofing nicht mehr in das Netzwerk gelangen kann. Die gesammelten E-Mail-Adressen sind nützlich für einen clientseitigen Angriff, bei dem er versucht, den Benutzer über einen Link in einer E-Mail auf eine schädliche Website einzuladen. Diese Angriffsarten werden in späteren Artikeln behandelt.

Funktionsweise:

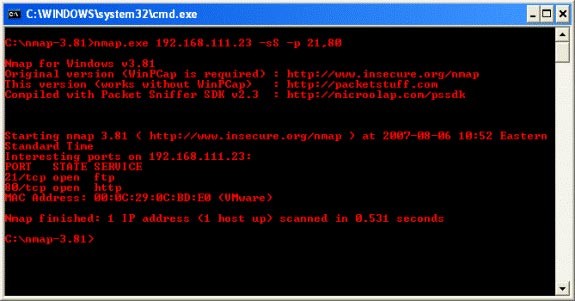

Wir sollten die Aktionen eines Hackers beobachten, während er das Netzwerk des Opfers scannt und auflistet. Das erste Tool, das der Hacker verwendet, ist Nmap. Obwohl Nmap nur wenige IDS-Signaturen hat, ist es dennoch ein sehr nützliches und weit verbreitetes Tool.

Anhand der Syntax im obigen Screenshot lässt sich erkennen, dass der Hacker die Ports 21 und 80 gewählt hat, da er über Exploits verfügt, die über das Metasploit Framework ausgenutzt werden können. Darüber hinaus beherrscht er die beiden Systemdienste und Protokolle gut. Es ist deutlich zu erkennen, dass er einen SYN-Scan verwendet, die am häufigsten verwendete Art von Port-Scan. Dies liegt auch daran, dass ein TCP-Dienst, der einen Port überwacht, ein SYN-Paket empfängt und ein SYN/ACK-Paket zurücksendet. Das SYN/ACK-Paket zeigt an, dass ein Dienst tatsächlich lauscht und auf eine Verbindung wartet. Dieses Problem besteht jedoch nicht bei UDP, das auf Dienste wie DNS angewiesen ist (DNS nutzt zwar ebenfalls TCP, aber für die meisten Transaktionen UDP).

Die unten aufgeführte Syntax ist die Ausgabe, die Nmap aus den gesendeten Paketen, genauer gesagt aus den Paketen, die es als Ergebnis des durchgeführten SYN-Scans empfängt, sammelt. Wir sehen, dass offenbar FTP- und HTTP-Dienste bereitgestellt werden. Die MAC-Adresse ist uns eigentlich egal, deshalb ignorieren wir sie. Tools wie Nmap weisen selten Fehler auf, deshalb ist es normalerweise gut, Ihre Informationen auf Paketebene zu überprüfen, um deren Richtigkeit sicherzustellen. Darüber hinaus können Sie sich die vom Opfernetzwerk zurückkommenden Pakete ansehen und daraus Informationen zu Architektur, Dienst und Host gewinnen.

Pakete

suchen

Heutzutage gibt es zahlreiche Programme, die sich in den Paketen umsehen und Informationen wie den Betriebssystemtyp, Architekturinformationen wie x86 oder SPARC und mehr herausfinden. Das ist nicht genug, aber wichtig, wenn wir erwägen, ein Programm die Arbeit für uns erledigen zu lassen. In diesem Sinne werfen wir einen Blick auf die Nmap-Paketverfolgung und finden einige Informationen über das Opfernetzwerk heraus.

10:52:59.062500 IP (tos 0x0, ttl 43, id 8853, offset 0, flags [none], proto: ICMP (1), length: 28) 192.168.111.17 > 192.168.111.23: ICMP echo request seq 38214, length 8

0x0000: 4500 001c 2295 0000 2b01 0dd3 c0a8 6f11 E..."...+.....o.

0x0010: c0a8 6f17 0800 315a 315f 9546 ..o...1Z1_.F

10:52:59.078125 IP (tos 0x0, ttl 128, id 396, offset 0, flags [none], proto: ICMP (1), length: 28) 192.168.111.23 > 192.168.111.17: ICMP echo reply seq 38214, length 8

0x0000: 4500 001c 018c 0000 8001 d9db c0a8 6f17 E.............o.

0x0010: c0a8 6f11 0000 395a 315f 9546 0000 0000 ..o...9Z1_.F....

0x0020: 0000 0000 0000 0000 0000 0000 0000 ..............Die beiden obigen Pakete zeigen die offene Sequenz von Nmap. Sie sendet eine ICMP-Echo-Anfrage an das betroffene Netzwerk. Sie werden feststellen, dass diese keine Portnummer enthält, da ICMP keine Ports verwendet, sondern vom im TCP/IP-Protokollstapel integrierten ICMP-Fehlermeldungsgenerator verwaltet wird. Dieses ICMP-Paket ist außerdem mit einer eindeutigen Nummer, in diesem Fall 38214, gekennzeichnet, damit der TCP/IP-Stack den Rückverkehr untersuchen und dem vorherigen ICMP-Paket zuordnen kann. Das Paket direkt darüber ist die Antwort des betroffenen Netzwerks in Form einer ICMP-Echo-Antwort. Die Sequenznummer 38214 wird ebenfalls berücksichtigt. So erkennt der Hacker, dass sich hinter dieser IP-Adresse ein Computer oder Netzwerk verbirgt.

Diese offene Sequenz von ICMP-Paketen ist der Grund für die IDS-Notation in Nmap. Die ICMP-Hosterkennung kann in Nmap bei Bedarf deaktiviert werden. Welche Informationen lassen sich aus dem ICMP-Echo-Antwort-Paket des betroffenen Netzwerks gewinnen? Es gibt hier nicht viele Informationen, die uns helfen, das Netzwerk zu verstehen. Vorläufige Angriffe können jedoch auch in betriebssystembezogenen Bereichen eingesetzt werden. Das Feld „Time to Residency“ und der daneben stehende Wert sind im obigen Paket hervorgehoben. Der Wert 128 weist darauf hin, dass es sich bei diesem Computer wahrscheinlich um einen Windows-Computer handelt. Der TTL-Wert verrät zwar nicht genau, was mit dem Betriebssystem zusammenhängt, bildet aber die Grundlage für das nächste Paket, das wir uns ansehen werden.

Fazit:

In diesem ersten Teil haben wir uns den Scan eines Netzwerks im Rahmen eines Angriffs auf zwei bestimmte Ports mit Nmap angesehen. Zu diesem Zeitpunkt weiß der Angreifer mit Sicherheit, dass sich unter dieser IP-Adresse ein Computer oder ein Computernetzwerk befindet. In Teil 2 dieser Serie werden wir unsere Untersuchung der Paketspur fortsetzen und herausfinden, welche weiteren Informationen wir gewinnen können.

Analyse eines Angriffs (Teil 2)

Analyse eines Angriffs (Teil 2)

Analyse eines Angriffs (Teil 3)

Analyse eines Angriffs (Teil 3)

In Teil 2 dieser Serie haben wir alle notwendigen Informationen hinterlassen, die für einen Angriff auf das Netzwerk des Opfers erforderlich sind.

Im ersten Teil haben wir Ihnen gezeigt, welche Informationen Sie beim Öffnen der von Nmap gesendeten Paketsequenz beobachten können. Die gesendete Sequenz beginnt mit einer ICMP-Echoantwort, um festzustellen, ob dem Computer oder Netzwerk eine IP-Adresse zugewiesen wurde.

Entdecken Sie die einfachste Methode, Ihr Microsoft Teams-Profilbild auf iPhone und Android zu ändern. Schritt-für-Schritt-Anleitung mit Screenshots für reibungslose Updates in der neuesten App-Version. Verbessern Sie noch heute Ihr professionelles Image!

Sind Sie es leid, dass die Microsoft Teams-Hilfe Ihren Arbeitsablauf blockiert? Hier finden Sie Schritt-für-Schritt-Lösungen, die auch mit den neuesten Versionen funktionieren. Cache leeren, aktualisieren und vieles mehr – ganz ohne technische Vorkenntnisse!

Sind Sie es leid, dass der Fehler „Microsoft Teams Web Client deaktiviert“ Ihre Meetings blockiert? Befolgen Sie unsere bewährten Schritt-für-Schritt-Anleitungen, um den Fehler schnell zu beheben – ganz ohne IT-Hilfe!

Entdecken Sie einfache Möglichkeiten, Microsoft Teams-Aufzeichnungen auf Ihren Laptop oder PC herunterzuladen. Erhalten Sie Schritt-für-Schritt-Anleitungen für die Desktop-App, das Web und OneDrive sowie Tipps zur Fehlerbehebung, damit Ihre Meetings reibungslos ablaufen. Ideal für Windows- und Mac-Nutzer!

Sind Sie es leid, dass der Microsoft Teams-Fehlercode 404 Ihre Meetings blockiert? Folgen Sie unserer bewährten Schritt-für-Schritt-Anleitung, um den Cache zu leeren, Browserprobleme zu beheben und den Fehler „Nicht gefunden“ schnell zu lösen – für eine reibungslose Zusammenarbeit. Aktualisiert mit den neuesten Fehlerbehebungen!

Probleme beim Beitritt zu Microsoft Teams-Besprechungen? Hier finden Sie bewährte Lösungen über direkte Links. Schnelle Hilfe für reibungsloses Beitreten – ganz ohne technische Vorkenntnisse!

Sie finden Ihre Microsoft Teams-ID oder Ihre Kontodaten nicht? Diese Schritt-für-Schritt-Anleitung zeigt Ihnen genau, wo Sie Ihre Microsoft Teams-ID und Ihre Kontoinformationen auf Desktop-Computern, im Web, auf Mobilgeräten und mehr finden, um eine reibungslose Zusammenarbeit zu gewährleisten.

Haben Sie Probleme mit dem Microsoft Teams-Proxy-Fehler? Entdecken Sie bewährte Schritte zur Fehlerbehebung bei den Microsoft Teams-Proxy-Einstellungen. Leeren Sie den Cache, passen Sie die Proxy-Einstellungen an und führen Sie mit unserer Expertenanleitung innerhalb weniger Minuten wieder reibungslose Anrufe durch.

Haben Sie Probleme mit der Microsoft Teams-Anmeldung auf Chromebooks? Hier finden Sie Schritt-für-Schritt-Lösungen, um Anmeldeprobleme schnell zu beheben. Leeren Sie den Cache, aktualisieren Sie Apps und vieles mehr für reibungsloses Teamwork. Funktioniert mit dem neuesten Chrome OS!

Sie finden Ihre Microsoft Teams-Aufzeichnung nicht? Erfahren Sie, wo Teams Besprechungsdateien in OneDrive oder SharePoint speichert und wie Sie diese schnell finden und sofort darauf zugreifen können. Nie wieder verlorene Aufzeichnungen!

Haben Sie Probleme mit Verzögerungen bei Microsoft Teams-Videokonferenzen über WLAN? Dieser umfassende Leitfaden zur Fehlerbehebung bietet schnelle Lösungen, fortgeschrittene Tipps und WLAN-Optimierungen, um sofort wieder kristallklare Videoanrufe zu ermöglichen.

Sind Sie es leid, dass Wiedergabefehler in Microsoft Teams Ihre Meetings im Jahr 2026 stören? Folgen Sie unserer Expertenanleitung, um Audio-, Video- und Freigabeprobleme schnell zu beheben – ganz ohne technische Vorkenntnisse. Reibungslose Zusammenarbeit erwartet Sie!

Entdecken Sie einfache Schritt-für-Schritt-Anleitungen, um Microsoft Teams beim Systemstart zu deaktivieren und so die PC-Leistung zu verbessern. Schnellere Startzeiten, geringerer Ressourcenverbrauch – ideal für Windows-Nutzer, die Wert auf einen reibungslosen Betrieb legen.

Entdecken Sie das volle Potenzial von Microsoft Teams im Jahr 2026 mit diesem umfassenden Tutorial. Lernen Sie wichtige Tipps für die Zusammenarbeit in Unternehmen und im Bildungsbereich – von der Einrichtung bis hin zu erweiterten Funktionen für reibungsloses Arbeiten. Ideal für Teams und Klassenzimmer!

Haben Sie Probleme mit dem Fehler, dass der Wiki-Tab in Microsoft Teams nicht geladen wird? Entdecken Sie bewährte Schritt-für-Schritt-Lösungen, um das Problem schnell zu beheben, Ihre Wiki-Tabs wiederherzustellen und die Produktivität Ihres Teams mühelos zu steigern.