Das Verstehen der Techniken zum Knacken von Passwörtern, mit denen Hacker Ihre Online-Konten offenlegen, ist eine gute Möglichkeit, um sicherzustellen, dass Ihnen so etwas nie passiert.

Sie müssen Ihr Passwort sicherlich immer ändern, und manchmal sogar dringender, als Sie denken, aber die Vermeidung von Diebstahl ist eine gute Möglichkeit, die Sicherheit Ihres Kontos im Auge zu behalten. Sie können jederzeit auf www.haveibeenpwned.com nachsehen, ob Sie gefährdet sind, aber einfach zu glauben, Ihr Passwort sei sicher genug, um nicht gehackt zu werden, ist eine schlechte Einstellung.

Damit Sie besser verstehen, wie Hacker an Ihre Passwörter gelangen – ob sicher oder nicht – haben wir eine Liste der zehn häufigsten von Hackern verwendeten Techniken zum Knacken von Passwörtern zusammengestellt. Einige der folgenden Methoden sind sicherlich veraltet, aber das bedeutet nicht, dass sie nicht noch verwendet werden. Lesen Sie sorgfältig durch und erfahren Sie, was Sie abmildern können.

Die zehn häufigsten von Hackern verwendeten Techniken zum Knacken von Passwörtern

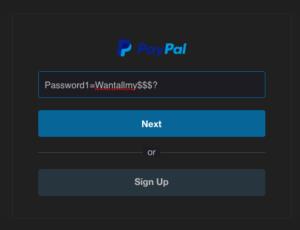

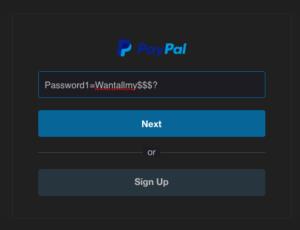

1. Phishing

Es gibt eine einfache Möglichkeit zu hacken und den Benutzer nach seinem Passwort zu fragen. Eine Phishing-E-Mail führt den ahnungslosen Leser auf eine gefälschte Anmeldeseite, die mit dem Dienst verknüpft ist, auf den der Hacker zugreifen möchte, in der Regel mit der Aufforderung an den Benutzer, ein schreckliches Sicherheitsproblem zu beheben. Diese Seite überfliegt dann ihr Passwort und der Hacker kann es für seine eigenen Zwecke verwenden.

Warum sollten Sie sich die Mühe machen, das Passwort zu knacken, wenn der Benutzer es Ihnen ohnehin gerne weitergibt?

2. Social Engineering

Durch Social Engineering wird das gesamte „Fragen Sie den Benutzer“-Konzept aus dem Posteingang, in dem sich Phishing-Angriffe aufhalten, in die reale Welt übertragen.

Am liebsten ruft der Social Engineer ein Büro an und gibt sich als IT-Sicherheitstechniker aus, um einfach nach dem Passwort für den Netzwerkzugang zu fragen. Sie werden erstaunt sein, wie oft das funktioniert. Manche haben sogar die nötigen Keime, einen Anzug und ein Namensschild anzuziehen, bevor sie ein Geschäft betreten, um der Rezeptionistin von Angesicht zu Angesicht die gleiche Frage zu stellen.

Es hat sich immer wieder gezeigt, dass viele Unternehmen entweder nicht über ausreichende Sicherheitsvorkehrungen verfügen oder dass die Mitarbeiter zu freundlich und zu vertrauensselig sind, wenn dies nicht der Fall sein sollte, beispielsweise wenn ihnen aufgrund einer Uniform- oder Schluchzergeschichte Zutritt zu sensiblen Orten gewährt wird.

3. Schadsoftware

Malware gibt es in vielen Formen, beispielsweise als Keylogger, auch Screen Scraper genannt, der während eines Anmeldevorgangs alles aufzeichnet, was Sie eingeben oder Screenshots macht, und dann eine Kopie dieser Datei an Hacker Central weiterleitet.

Manche Malware sucht nach der Existenz einer Webbrowser-Client-Passwortdatei und kopiert diese. Sofern sie nicht ordnungsgemäß verschlüsselt ist, enthält sie leicht zugängliche gespeicherte Passwörter aus dem Browserverlauf des Benutzers.

4. Wörterbuchangriff

Der Wörterbuchangriff verwendet eine einfache Datei, die Wörter enthält, die in einem Wörterbuch zu finden sind, daher der eher einfache Name. Mit anderen Worten: Dieser Angriff verwendet genau die Art von Wörtern, die viele Menschen als Passwort verwenden.

Eine geschickte Gruppierung von Wörtern wie „letmein“ oder „superadministratorguy“ verhindert nicht, dass Ihr Passwort auf diese Weise geknackt wird – zumindest nicht für mehr als ein paar Sekunden.

5. Regenbogentisch-Angriff

Rainbow-Tische sind nicht so bunt, wie der Name vermuten lässt, aber für einen Hacker könnte Ihr Passwort am Ende stehen. Auf die einfachste Art und Weise können Sie eine Regenbogentabelle in eine Liste vorberechneter Hashes zusammenfassen – den numerischen Wert, der beim Verschlüsseln eines Passworts verwendet wird. Diese Tabelle enthält Hashes aller möglichen Passwortkombinationen für einen bestimmten Hashing-Algorithmus. Rainbow Tables sind attraktiv, da sie die zum Knacken eines Passwort-Hashs benötigte Zeit auf das bloße Nachschlagen in einer Liste reduzieren.

Allerdings sind Regenbogentische riesige und unhandliche Dinger. Ihre Ausführung erfordert erhebliche Rechenleistung, und eine Tabelle wird unbrauchbar, wenn der gesuchte Hash vor dem Hashen des Algorithmus durch das Hinzufügen zufälliger Zeichen zu ihrem Passwort „gesalzen“ wurde.

Es wird von gesalzenen Regenbogentabellen gesprochen, diese wären jedoch so groß, dass sie in der Praxis schwer zu verwenden wären. Sie würden wahrscheinlich nur mit einem vordefinierten Satz „zufälliger Zeichen“ und Passwortzeichenfolgen mit weniger als 12 Zeichen funktionieren, da die Größe der Tabelle ansonsten selbst für Hacker auf Landesebene unerschwinglich wäre.

6. Spinnen

Erfahrene Hacker haben erkannt, dass viele Firmenpasswörter aus Wörtern bestehen, die mit dem Unternehmen selbst in Verbindung stehen. Das Studium der Unternehmensliteratur, des Website-Verkaufsmaterials und sogar der Websites von Wettbewerbern und gelisteten Kunden kann die nötige Munition liefern, um eine benutzerdefinierte Wortliste zu erstellen, die bei einem Brute-Force-Angriff verwendet werden kann.

Wirklich versierte Hacker haben den Prozess automatisiert und eine Spidering-Anwendung, ähnlich den Webcrawlern, die von führenden Suchmaschinen eingesetzt werden, Schlüsselwörter identifizieren und dann die Listen für sie sammeln und zusammenstellen lassen.

7. Offline-Cracking

Man kann sich leicht vorstellen, dass Passwörter sicher sind, wenn die Systeme, die sie schützen, Benutzer nach drei oder vier falschen Raten sperren und automatisierte Rateanwendungen blockieren. Nun, das wäre wahr, wenn es nicht die Tatsache gäbe, dass die meisten Passwort-Hacker offline stattfinden und dabei einen Satz Hashes in einer Passwortdatei verwenden, die von einem kompromittierten System „abgerufen“ wurde.

Oftmals wurde das betreffende Ziel durch einen Hackerangriff auf einen Dritten kompromittiert, der dann Zugriff auf die Systemserver und die wichtigen Benutzerpasswort-Hashdateien ermöglicht. Der Passwort-Cracker kann dann so lange wie nötig brauchen, um zu versuchen, den Code zu knacken, ohne das Zielsystem oder den einzelnen Benutzer zu alarmieren.

8. Brute-Force-Angriff

Ähnlich wie der Wörterbuchangriff bringt der Brute-Force-Angriff einen zusätzlichen Bonus für den Hacker mit sich. Anstatt einfach Wörter zu verwenden, können sie mit einem Brute-Force-Angriff Wörter erkennen, die nicht im Wörterbuch vorkommen, indem sie alle möglichen alphanumerischen Kombinationen von aaa1 bis zzz10 durcharbeiten.

Es ist nicht schnell, vorausgesetzt, Ihr Passwort ist mehr als eine Handvoll Zeichen lang, aber es wird Ihr Passwort irgendwann aufdecken. Brute-Force-Angriffe können durch den Einsatz zusätzlicher Rechenleistung verkürzt werden, sowohl im Hinblick auf die Rechenleistung – einschließlich der Nutzung der Leistung Ihrer Grafikkarten-GPU – als auch auf die Anzahl der Maschinen, beispielsweise durch die Verwendung verteilter Rechenmodelle wie Online-Bitcoin-Miner.

9. Schultersurfen

Bei einer anderen Form des Social Engineering, dem Shoulder Surfing, wird einer Person beim Eingeben von Zugangsdaten, Passwörtern usw. über die Schulter geschaut. Obwohl es sich bei dem Konzept um sehr wenig Technik handelt, wären Sie überrascht, wie viele Passwörter und sensible Informationen es gibt auf diese Weise gestohlen werden, achten Sie daher auf Ihre Umgebung, wenn Sie unterwegs auf Bankkonten usw. zugreifen.

Die selbstbewusstesten Hacker geben sich als Paketkurier, Klimaanlagen-Servicetechniker oder irgendetwas anderes aus, das ihnen Zutritt zu einem Bürogebäude verschafft. Sobald sie drin sind, bietet die „Uniform“ des Servicepersonals eine Art Freikarte, um sich ungehindert zu bewegen und Passwörter zu notieren, die von echten Mitarbeitern eingegeben wurden. Es bietet auch eine hervorragende Gelegenheit, all die Haftnotizen zu betrachten, die an der Vorderseite von LCD-Bildschirmen kleben und auf denen Logins gekritzelt sind.

10. Raten Sie

Der beste Freund der Passwort-Knacker ist natürlich die Vorhersehbarkeit des Benutzers. Sofern kein wirklich zufälliges Passwort mithilfe spezieller Software erstellt wurde, ist es unwahrscheinlich, dass ein vom Benutzer generiertes „zufälliges“ Passwort etwas Derartiges ist.

Dank der emotionalen Bindung unseres Gehirns an Dinge, die wir mögen, ist die Wahrscheinlichkeit groß, dass diese zufälligen Passwörter auf unseren Interessen, Hobbys, Haustieren, unserer Familie usw. basieren. Tatsächlich basieren Passwörter in der Regel auf all den Dingen, über die wir in sozialen Netzwerken chatten und die wir sogar in unsere Profile aufnehmen. Wenn Passwortknacker versuchen, ein Verbraucherpasswort zu knacken, ohne auf Wörterbücher oder Brute-Force-Angriffe zurückzugreifen, schauen sich Passwortknacker diese Informationen sehr wahrscheinlich an und stellen einige – oft richtige – fundierte Vermutungen an.

Andere Angriffe, vor denen Sie sich hüten sollten

Wenn Hackern etwas fehlt, dann nicht an Kreativität. Durch den Einsatz verschiedener Techniken und die Anpassung an sich ständig ändernde Sicherheitsprotokolle sind diese Eindringlinge weiterhin erfolgreich.

Zum Beispiel hat wahrscheinlich jeder in den sozialen Medien die lustigen Quizfragen und Vorlagen gesehen, in denen Sie aufgefordert werden, über Ihr erstes Auto, Ihr Lieblingsessen und das Nummer-eins-Lied an Ihrem 14. Geburtstag zu sprechen. Obwohl diese Spiele harmlos erscheinen und es auf jeden Fall Spaß macht, sie zu veröffentlichen, sind sie tatsächlich eine offene Vorlage für Sicherheitsfragen und Antworten zur Kontozugriffsüberprüfung.

Versuchen Sie beim Einrichten eines Kontos möglicherweise, Antworten zu verwenden, die Sie eigentlich nicht betreffen, an die Sie sich aber leicht erinnern können. "Was war dein erstes Auto?" Anstatt wahrheitsgemäß zu antworten, stellen Sie stattdessen Ihr Traumauto dar. Andernfalls posten Sie einfach keine Sicherheitsantworten online.

Eine andere Möglichkeit, Zugriff zu erhalten, besteht darin, einfach Ihr Passwort zurückzusetzen. Der beste Schutz davor, dass ein Eindringling Ihr Passwort zurücksetzt, besteht darin, eine E-Mail-Adresse zu verwenden, die Sie regelmäßig überprüfen, und Ihre Kontaktinformationen auf dem neuesten Stand zu halten. Falls verfügbar, aktivieren Sie immer die 2-Faktor-Authentifizierung. Selbst wenn der Hacker Ihr Passwort erfährt, kann er ohne einen eindeutigen Bestätigungscode nicht auf das Konto zugreifen.

Best Practices, um sich vor Hackern zu schützen

- Behalten Sie sichere und eindeutige Passwörter für alle Ihre Konten bei. Es stehen Passwort-Manager zur Verfügung.

- Klicken Sie nicht willkürlich auf Links oder laden Sie Dateien in E-Mails herunter. Am besten tun Sie es überhaupt nicht, aber Aktivierungs-E-Mails verhindern dies.

- Suchen Sie regelmäßig nach Sicherheitsupdates und wenden Sie diese an. Die meisten Arbeitscomputer erlauben dies möglicherweise nicht. Der Systemadministrator kümmert sich um diese Dinge.

- Wenn Sie einen neuen Computer oder ein neues Laufwerk verwenden, sollten Sie die Verwendung einer Verschlüsselung in Betracht ziehen. Sie können eine Festplatte/SSD mit darauf befindlichen Daten verschlüsseln, dies kann jedoch aufgrund der zusätzlichen Informationen Stunden oder Tage dauern.

- Nutzen Sie das Konzept der geringsten Rechte, was bedeutet, dass Sie nur Zugriff gewähren, was benötigt wird. Erstellen Sie grundsätzlich Benutzerkonten, die keine Administratoren sind, für die gelegentliche Computernutzung durch Sie oder Freunde und Familie.

Häufig gestellte Fragen

Warum benötige ich für jede Site ein anderes Passwort?

Sie wissen wahrscheinlich, dass Sie Ihre Passwörter nicht preisgeben und keine Inhalte herunterladen sollten, mit denen Sie nicht vertraut sind, aber was ist mit den Konten, bei denen Sie sich täglich anmelden? Angenommen, Sie verwenden für Ihr Bankkonto dasselbe Passwort wie für ein beliebiges Konto wie Grammarly. Wenn Grammarly gehackt wird, hat der Benutzer dann auch Ihr Bankpasswort (und möglicherweise Ihre E-Mail-Adresse, was es noch einfacher macht, auf alle Ihre Finanzressourcen zuzugreifen).

Was kann ich tun, um meine Konten zu schützen?

Die Verwendung von 2FA für alle Konten, die diese Funktion anbieten, die Verwendung eindeutiger Passwörter für jedes Konto und die Verwendung einer Mischung aus Buchstaben und Symbolen ist die beste Verteidigung gegen Hacker. Wie bereits erwähnt, gibt es viele verschiedene Möglichkeiten, wie Hacker Zugriff auf Ihre Konten erhalten. Sie müssen daher außerdem regelmäßig sicherstellen, dass Sie Ihre Software und Apps auf dem neuesten Stand halten (für Sicherheitspatches) und Vermeiden Sie Downloads, mit denen Sie nicht vertraut sind.

Was ist der sicherste Weg, Passwörter aufzubewahren?

Es kann unglaublich schwierig sein, mit mehreren einzigartig seltsamen Passwörtern Schritt zu halten. Obwohl es weitaus besser ist, das Passwort zurückzusetzen, als Ihre Konten zu kompromittieren, ist es zeitaufwändig. Um Ihre Passwörter zu schützen, können Sie einen Dienst wie Last Pass oder KeePass nutzen, um alle Passwörter Ihres Kontos zu speichern.

Sie können auch einen einzigartigen Algorithmus verwenden, um Ihre Passwörter aufzubewahren und sie gleichzeitig leichter zu merken. PayPal könnte beispielsweise so etwas wie hwpp+c832 lauten. Im Wesentlichen besteht dieses Passwort aus dem ersten Buchstaben jeder Pause in der URL (https://www.paypal.com) mit der letzten Zahl im Geburtsjahr aller Personen in Ihrem Zuhause (nur als Beispiel). Wenn Sie sich bei Ihrem Konto anmelden, sehen Sie sich die URL an, die Ihnen die ersten Buchstaben dieses Passworts liefert.

Fügen Sie Symbole hinzu, um das Hacken Ihres Passworts noch schwieriger zu machen, aber organisieren Sie sie so, dass Sie sie sich leichter merken können. Das „+“-Symbol kann beispielsweise für alle Konten im Zusammenhang mit Unterhaltung stehen, während das „!“-Symbol für alle Konten steht, die sich auf Unterhaltung beziehen. kann für Finanzkonten verwendet werden.

Online-Sicherheit üben

In einem globalen Zeitalter, in dem Kommunikation scheinbar augenblicklich auf der ganzen Welt erfolgen kann, ist es wichtig, sich daran zu erinnern, dass nicht jeder gute Absichten hat. Schützen Sie sich online, indem Sie Ihre Passwörter aktiv verwalten und aktualisieren und auf Informationslecks in sozialen Medien aufmerksam machen. Die Weitergabe personenbezogener Daten ist zwar wichtig, aber nicht mit dem Ziel, ein leichtes Ziel für Cyberkriminelle zu werden.