Canva: So fügen Sie Musik zu Videos hinzu

Videos sind mit einem Soundtrack viel unterhaltsamer. Egal, ob Sie stimmungsvolle Musik hinzufügen, um das Publikum zu fesseln, oder Soundeffekte über ein Video legen, Canva

Wenn es um Sicherheit und Datenschutz geht, können wir viele Begriffe lernen. Möglicherweise sind einige Datenschutzprobleme aufgetreten, und Sie müssen zum Surfen im Internet zu Tor oder zu einem VPN gehen, das häufig zu Tipps, Technologien und anderen zu berücksichtigenden Optionen angezeigt wird. , das ist I2P.

Welcher Begriff passt also zu Ihren Nutzungsbedürfnissen? Lassen Sie uns Tor, VPN und I2P untersuchen und vergleichen, um anhand des folgenden Artikels die beste Wahl für Sie zu treffen.

Der Name Tor wurde aus dem ursprünglichen Softwareprojekt The Onion Router entwickelt. Die Tor-Software steuert den Webverkehr über Verbindungsweiterleitungstasten eines weltweiten Systems. Dies wird als "Zwiebel-Routing" bezeichnet, da Ihre Daten mehrere Schichten durchlaufen.

Neben den Schichten verschlüsselt Tor den gesamten Netzwerkverkehr, einschließlich der IP-Adresse des nächsten Knotens. Verschlüsselte Daten durchlaufen viele zufällig ausgewählte Relais, wobei nur eine Schicht die IP-Adresse für nachfolgende Knoten enthält, die während des Übergangs entschlüsselt wurden.

Die letzte Weiterleitungsschaltfläche entschlüsselt das gesamte Paket und sendet Daten an sein endgültiges Ziel, ohne zu irgendeinem Zeitpunkt eine Quell-IP-Adresse preiszugeben.

Der Tor-Browser ist der einfachste Weg, die Tor-Software zu verwenden. Laden Sie den Browser herunter und installieren Sie ihn wie jede andere Software. Das Setup wird fortgesetzt, wenn Sie den Tor-Browser zum ersten Mal öffnen. Dann surfen Sie wie gewohnt im Internet. Es ist etwas langsam im Vergleich zu anderen Browsern, die Sie normalerweise verwenden, da es Daten über mehrere Ebenen von Übergängen senden muss.

Der Tor-Browser verschlüsselt alle Netzwerkdatenübertragungen. Als solche nutzen es viele Menschen: Kriminelle, Journalisten, Hacker / Cracker, Strafverfolgungsbehörden (zum Schutz der Medien und zur Aufklärung von Kriminellen), Regierungsbehörden und mehr. Tatsächlich begann Tor als US Navy Research-Projekt und DARPA gebaut zu werden.

Der Tor-Browser ist auch einer der direktesten Links zu einer dunklen Website. Schwarze Websites sind der sogenannte "dunkle Unterbauch" der gewöhnlichen Websites, die wir jeden Tag durchsuchen. Immer wenn Sie die Geschichte eines Online-Marktes hören, der illegale Substanzen und Waren verkauft, sprechen sie von einer Website, die in einem schwarzen Netzwerk gehostet wird.

Tor ist jedoch nicht nur für diesen Zweck. Sie können es für andere "normale" Dinge verwenden. Zum Beispiel verwenden Fluggesellschaften ausgefeilte Algorithmen, um Flüge im Auge zu behalten und die Preise an ihre Bedürfnisse anzupassen. Besuchen Sie weiterhin dieselbe Website, verwenden Sie dieselbe IP, und die Fluggesellschaft weiß, woran Sie interessiert sind. Überprüfen Sie den gleichen Flug mit dem Tor-Browser und Sie können einige interessante Angebote finden.

Die Antwort lautet ja. Wenn Sie nur den Tor-Browser zum Surfen im Internet verwenden, werden Sie nirgendwo vor jemandem vorsichtig sein.

Tor verschlüsselt nur Daten, die im Tor-Browser (oder einem anderen Browser, der die Tor-Software verwendet) gesendet und empfangen wurden. Die Netzwerkaktivität für Ihr gesamtes System wird nicht verschlüsselt.

I2P, Invisible Internet Project ist ein Knoblauch-Routing-Protokoll. Dies ist eine Variante des von Tor verwendeten Routing-Routing-Protokolls.

I2P ist ein anonymes Netzwerk. Das Knoblauch-Routing-Protokoll verschlüsselt mehrere Nachrichten zusammen, um den schwierigen Datenverkehr zu analysieren und gleichzeitig die Geschwindigkeit des Netzwerkverkehrs zu erhöhen. Knoblauch-Routing hat seinen Namen von der eigentlichen Knoblauchknolle. Jede Nachricht ist eine "Knoblauchzehe", wobei das gesamte codierte Bündel die "Knoblauchknolle" darstellt. Jede verschlüsselte Nachricht hat ihre eigenen Verteilungsanweisungen und jeder Endpunkt fungiert als kryptografische Kennung (lesen Sie eines der beiden öffentlichen Paare).

Jeder I2P-Client (Router) baut eine Reihe von eingehenden und ausgehenden "Tunnel" -Verbindungen auf - direktes Peer-to-Peer-Netzwerk (P2P). Der große Unterschied zwischen I2P und anderen von Ihnen verwendeten P2P-Netzwerken besteht in der Wahl der Tunnellänge. Die Tunnellänge ist ein Element der Anonymität, Latenz und des persönlichen Durchsatzes und Teil eines Peer-to-Peer-Netzwerkmodells.

Infolgedessen kann die kleinste Anzahl von Peer-Netzwerken Nachrichten gemäß dem Muster jedes Senders und Empfängers weiterleiten.

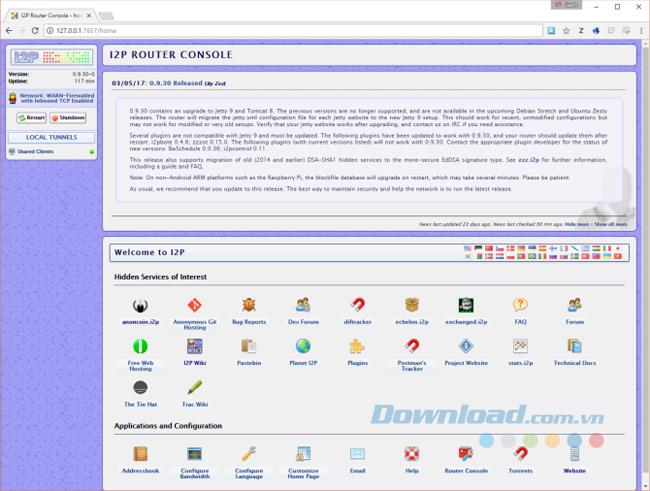

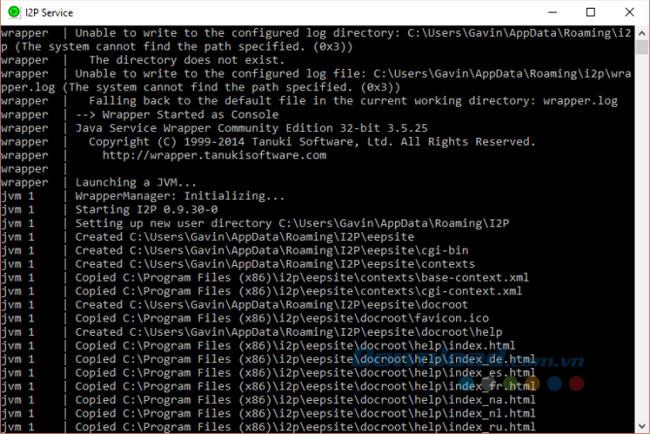

Der einfachste Weg, I2P zu verwenden, besteht darin, das offizielle Paket herunterzuladen und zu installieren. Öffnen Sie nach der Installation Start I2P (neu startbar ). Dadurch wird eine lokale Speicherwebsite in Internet Explorer , dem Standardbrowser von I2P, geöffnet (Sie können dies später ändern). Dies ist die I2P-Routerkonsole oder mit anderen Worten der virtuelle Router, mit dem Ihre I2P-Verbindung aufrechterhalten wird. Sie sehen auch das I2P-Dienstbefehlsfenster - ignorieren Sie dies und lassen Sie es im Hintergrund laufen.

Es kann einige Minuten dauern, bis der I2P-Dienst betriebsbereit ist, insbesondere beim ersten Start. Nehmen Sie sich Zeit, um Ihre Bandbreiteneinstellungen zu konfigurieren.

Mit I2P können Benutzer versteckte Webseiten erstellen und hosten, die als "Eepsites" bezeichnet werden. Wenn Sie auf die Eepsite zugreifen möchten, müssen Sie Ihren Browser so einstellen, dass er einen bestimmten I2P-Proxy verwendet.

I2P und Tor bieten ein ähnliches Surferlebnis. Abhängig von Ihrer I2P-Bandbreitenkonfiguration ist I2P möglicherweise etwas schneller als der Tor-Browser und kann problemlos in dem von Ihnen verwendeten Browser ausgeführt werden. I2P ist voll von versteckten Diensten, von denen viele schneller sind als die entsprechenden Anwendungen von Tor - ein großes Plus, wenn Sie mit Tor frustriert sind.

I2P läuft über eine reguläre Internetverbindung und verschlüsselt Ihren Browserverkehr. I2P ist jedoch nicht das beste Tool für anonymes Surfen. Die begrenzte Anzahl von Outproxies (bei denen Ihr Datenverkehr erneut in den Internetverkehr verwickelt wird) bedeutet, dass er weniger anonym ist.

Es schützt Ihre Privatsphäre sehr gut, es sei denn, Sie verwenden es für das regelmäßige Surfen im Internet. Und selbst dann werden viele Ressourcen benötigt, um Ihren Webverkehr zu isolieren. I2P verwendet ein verteiltes P2P-Modell, um sicherzustellen, dass die Datenerfassung, statistische Erfassung und Netzwerkübersicht schwierig ist. Darüber hinaus verschlüsselt das Knoblauch-Routing-Protokoll viele Nachrichten zusammen, was die Verkehrsanalyse erheblich kompliziert macht.

Die erwähnten I2P-Tunnel sind in eine Richtung, dh Datenfluss nur in eine Richtung, ein Eingangstunnel und ein Ausgangstunnel. Dies bietet eine größere Anonymität für alle gleichwertigen Netzwerke.

I2P verschlüsselt nur Daten, die über einen konfigurierten Browser gesendet und empfangen werden. Die Netzwerkaktivität für Ihr gesamtes System wird nicht verschlüsselt.

VPN (Virtual Private Network) funktioniert anders als Tor und I2P. Anstatt sich nur auf die Verschlüsselung des Browserverkehrs zu konzentrieren, verschlüsselt ein VPN den gesamten eingehenden und ausgehenden Netzwerkverkehr. Dies bedeutet, dass reguläre Benutzer ihre Daten auf einfache Weise schützen können.

Wenn Sie eine Anfrage senden (z. B. durch Klicken auf einen Link in Ihrem Webbrowser oder Aktivieren von Skype für Videoanrufe), wird Ihre Anfrage normalerweise an den angegebenen Datenserver gesendet und zurückgegeben. du. Die Datenverbindung ist häufig ungesichert und jeder mit ausreichenden Computerkenntnissen kann darauf zugreifen (insbesondere, wenn HTTP anstelle von HTTPS verwendet wird).

VPNs stellen eine Verbindung zu vordefinierten Servern (oder Servern) her und stellen eine direkte Verbindung her, die als "Tunnel" bezeichnet wird (mit der zunehmenden Verwendung von VPNs wird dieser Begriff jedoch nicht oft verwendet). Piercing). Direkte Verbindung zwischen Ihrem System und dem verschlüsselten VPN-Server sowie all Ihren Daten.

Der Zugriff auf das VPN erfolgt über einen Client, den Sie auf Ihrem Computer installieren. Die meisten VPNs verwenden Kryptografie mit öffentlichem Schlüssel. Wenn Sie den VPN-Client öffnen und sich mit Ihren Anmeldeinformationen anmelden, werden öffentliche Schlüssel ausgetauscht, Ihre Verbindung bestätigt und der Netzwerkverkehr geschützt.

VPN verschlüsselt Ihren Netzwerkverkehr. Alles, was mit der Internetverbindung auf Ihrem System zu tun hat, ist vor neugierigen Blicken geschützt. Die Popularität von VPNs hat enorm zugenommen. Sie sind besonders nützlich für:

Ein VPN schützt Ihre Privatsphäre, aber wie die meisten Dinge zahlen Sie für das, was Sie erhalten. Es gibt viele kostenlose VPN-Dienstanbieter, die Sie jedoch nicht immer so gründlich schützen, wie Sie denken.

Beispielsweise führen viele kostenlose VPN-Dienstanbieter Protokolle aller Benutzer und ihres Internetverkehrs. Auch wenn sichere, verschlüsselte Daten in und aus Computern zu und von ihren Servern gelangen, gibt es immer noch ein Protokoll darüber, was Sie getan haben.

Ein VPN ist eine großartige und einfache Möglichkeit, Ihre Privatsphäre wiederherzustellen, ohne sie über Ihren normalen Browser oder Ihre Surfgewohnheiten ändern und das Internet nutzen zu müssen.

Sie könnten einige virtuelle private Netzwerke wie OneVPN , hide.me VPN , Hotspot Shield Free VPN ... in Betracht ziehen.

Wenn Sie möchten, dass der Browser absolute Privatsphäre bietet, auf das dunkle Web zugreifen kann und sich keine Sorgen um die Internetgeschwindigkeit macht, wählen Sie Tor. Wählen Sie neben dem Datenschutz für den Zugriff auf versteckte Dienste I2P, wenn Sie versteckte Messaging-Tools in Ihrem Peer-Netzwerk verwenden möchten und die langsame Internetgeschwindigkeit für Sie kein Problem darstellt. Wenn Sie den gesamten Netzwerkverkehr für Ausgabe und Eingabe verschlüsseln möchten und sich dennoch nicht für langsame Netzwerkgeschwindigkeiten interessieren, sind VPNs eine gute Wahl.

Videos sind mit einem Soundtrack viel unterhaltsamer. Egal, ob Sie stimmungsvolle Musik hinzufügen, um das Publikum zu fesseln, oder Soundeffekte über ein Video legen, Canva

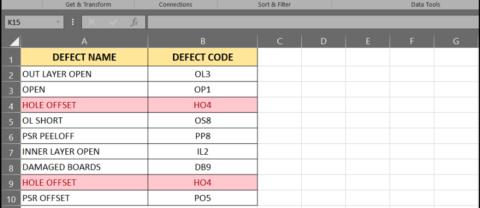

Das Auffinden von Daten in einer Tabellenkalkulation kann ein Albtraum sein, wenn diese nicht effizient organisiert sind. Glücklicherweise bieten Microsoft Excel-Tabellen den Benutzern eine Möglichkeit zum Organisieren

Zuletzt aktualisiert/bearbeitet von Steve Larner am 5. November 2023. Je komplizierter eine Tabelle wird, desto einfacher ist es, Zellen, Zeilen oder Spalten zu duplizieren. Bald,

X ist eine der größten Social-Media-Plattformen mit über 350 Millionen aktiven monatlichen Nutzern. Es ist jedoch nur natürlich, dass man gelegentlich die Verbindung trennen möchte

Wenn Sie nach Möglichkeiten suchen, Informationen besser zu organisieren, sollte das Hinzufügen von Eigenschaften zu Ihren Notion-Seiten Ihre oberste Priorität sein. Eigenschaften helfen dabei

Jeder, der Ihnen folgt, kann auf Spotify auf Ihre zuletzt gespielten Titel und Playlists zugreifen. Obwohl nicht jeder seine musikalischen Vorlieben geheim hält,

Heutzutage fügen die meisten Fachleute ihren E-Mails eine Signatur bei. Dadurch wissen die Empfänger genau, mit wem sie kommunizieren. Einige Unterschriften sind

Wie die meisten Telefonmodell-Updates weist auch das iPhone 14 einige Modifikationen auf, die es von älteren Modellen unterscheiden. Wenn Sie mit dem Telefon nicht vertraut sind, können Sie

Discord beeindruckt immer wieder, wenn es Verbesserungen an seinen bereits ansprechenden Kanälen vornimmt. Ein aktuelles Beispiel ist der Resonanzboden. Jetzt können Benutzer kurz spielen

Ist Ihnen schon einmal aufgefallen, dass Ihr Laptop herunterfährt oder in den Hybrid-Ruhemodus wechselt, wenn Sie ihn schließen? Dies kann zwar eine enorme Energiesparfunktion sein,

https://www.youtube.com/watch?v=Ao-LvfrCG7w Ein durchschnittlicher Facebook-Nutzer sichtet täglich Hunderte von Beiträgen und Kommentaren und registriert die meisten davon kaum.

Bevor Sie mit dem Bloggen auf einer WordPress-Website beginnen, müssen Sie ein Standardthema festlegen. Aber bei so vielen verfügbaren Optionen müssen Sie sich für eine entscheiden, die zu Ihnen passt

Erfahren Sie, wie lange die Verifizierung Ihres Cash App-Kontos oder Ihrer Bitcoin dauert und was zu tun ist, wenn der Vorgang das Standardlimit überschreitet.

Sind Sie es leid, dass Life360 zufällige Fehlercodes ausgibt? Glücklicherweise können Sie die meisten davon leicht beheben, und dieser Leitfaden zeigt Ihnen, wie es geht.

Die Suche nach Ihrer Lieblingskonversation in einer Vielzahl von Facebook-Nachrichten kann ein Albtraum sein. Das heißt, wenn Sie wichtiges Facebook schützen möchten

Fehler beim Initialisieren der KineMaster-Engine auf Ihrem Android-Telefon? Hier erfahren Sie, wie Sie das Problem beheben und mit der Videobearbeitung fortfahren können.

Haben Sie jemals eine Nachricht auf Snapchat gesendet, die Sie sofort bereut haben? Oder haben Sie vielleicht versehentlich etwas an die falsche Person gesendet? Keine Angst. Du nein

Sie haben aus irgendeinem Grund gerade Ihre Telefonnummer geändert. Dies ist eine große Entscheidung, insbesondere wenn Sie diese Nummer schon eine Weile haben. Aber diese Änderung wird

Durch Massen-E-Mail-Marketing können Sie viel Zeit sparen, da Sie eine E-Mail-Kampagne gleichzeitig an eine große Anzahl von Empfängern senden können. Es ist ein

Haben Sie Probleme damit, dass VS Code keine Fehler für Ihren C++-Code anzeigt? In diesem Leitfaden erfahren Sie, warum das Problem auftritt und wie Sie es beheben können.