Wenn Sie wissen möchten, wie Sie auf das Dark Web zugreifen können, möchten Sie zunächst die Unterschiede zwischen dem Dark Web und dem Deep Web kennen und wissen, ob das Dark Web ein sicherer Ort ist oder nicht.

Um Sie auf den neuesten Stand zu bringen: Das Deep Web ist der riesige, unterirdische Teil des Internets, der alles umfasst, was nicht von herkömmlichen Suchmaschinen durchsucht wird. Das Dark Web ist ein gezielt verschleierter Teilbereich davon, der mit zwielichtigen Aktivitäten in Verbindung steht, aber auch eine nützliche Plattform für Datenschutzaktivisten ist, die unter repressiven Regimen leben. Hier erfahren Sie, wie Sie dorthin gelangen.

So greifen Sie auf das Dark Web zu

Was ist das Darknet?

Die Mitte der 1990er Jahre von Militärforschern in den USA entwickelte Technologie, die den Weg für das sogenannte Dark Web ebnete, wurde von Geheimdienstoffizieren zum anonymen Austausch von Dateien genutzt. Diese ursprüngliche Plattform hieß „Tor“, was für „The Onion Router“ steht.

Sie stellten es der Öffentlichkeit zur Verfügung, um es für Außenstehende schwieriger zu machen, zu unterscheiden, was eine Regierungsdatei war und was lediglich Daten waren, die von einem normalen Bürger gesendet wurden. Zusammenfassend lässt sich sagen: Je mehr Leute es nutzen, desto mehr „Lärm“ entsteht, der die Botschaftsspur der Regierung verschleiert.

Tor ist ein wichtiger Teil des Dark Web und hostet rund 30.000 der versteckten Websites des Netzwerks.

Um auf das Dark Web zuzugreifen, benötigen Sie ein anonymisiertes Proxy-Netzwerk. Die beiden beliebtesten Tools in dieser speziellen Toolbox sind Tor und I2P. Eine ausführliche Aufschlüsselung der Unterschiede zwischen den beiden Netzwerken finden Sie hier . In diesem Leitfaden entscheiden wir uns jedoch für Tor, da es das am weitesten verbreitete ist.

Was ist Tor?

Tor ist ein Anonymitätsnetzwerk, das Ihre Identität verbirgt, während Sie im Internet surfen, Inhalte teilen und an anderen Online-Aktivitäten teilnehmen. Es verschlüsselt alle von Ihrem Computer gesendeten Daten, sodass niemand sehen kann, wer oder wo Sie sind, selbst wenn Sie auf einer Website angemeldet sind. Tor ist ein Akronym für The Onion Router und wurde Mitte der neunziger Jahre vom US Naval Research Laboratory entwickelt.

Die neuesten Zahlen (metrics.torproject.org) deuten darauf hin, dass Tor täglich rund 2,5 Millionen Nutzer hat, wobei allein die reine Tor-Website von Facebook jeden Monat mehr als eine Million Besucher anzieht.

Was hat das mit Zwiebeln zu tun?

Es geht um Schichten. Die Daten von Ihrem Computer werden über eine Reihe von „Knoten“ (andere Computer, auch „Relais“ genannt) gesendet, die von Millionen Freiwilligen auf der ganzen Welt betrieben werden und Verschlüsselungsschichten wie die Schichten einer Zwiebel aufbauen. Tor gibt Ihnen jedes Mal eine andere IP-Adresse, wenn Sie Daten senden oder anfordern. Dadurch wird Ihre echte IP-Adresse verschleiert und es für neugierige Blicke nahezu unmöglich zu erkennen, woher die Daten stammen.

Wie verwende ich Tor?

Der einfachste Weg, Tor zu nutzen, ist über seinen speziellen Browser, der für Windows, MacOS und Linux verfügbar ist (er kann von einem USB-Stick ausgeführt werden, wenn Sie ihn nicht auf Ihrem Computer installieren möchten). Der Tor-Browser basiert auf Firefox, deaktiviert jedoch Plugins, die Ihre Privatsphäre und Sicherheit gefährden könnten.

Es kommt nicht zu Konflikten mit anderer von Ihnen installierter Software. Möglicherweise müssen Sie jedoch Ihr Antivirenprogramm oder Ihre Firewall konfigurieren, um den Zugriff auf das Internet zu ermöglichen.

Es gibt auch eine Tor-App für Android namens Orbot; und ein Betriebssystem – Tails – das für die Verwendung von Tor vorkonfiguriert ist.

Siehe Verwandte

Das Dark Web: Wie groß, wie dunkel und was gibt es?

Ist das Dark Web sicher?

Dark Web versus Deep Web: Was ist der Unterschied?

Sie können auch alles, was Sie für den Einstieg in Tor benötigen, auf der Website des Tor-Projekts herunterladen. Klicken Sie einfach auf „Tor herunterladen“ und folgen Sie den Anweisungen.

So verbinden oder konfigurieren Sie Tor

Laden Sie TOR mit einem beliebigen Webbrowser von der offiziellen Website herunter.

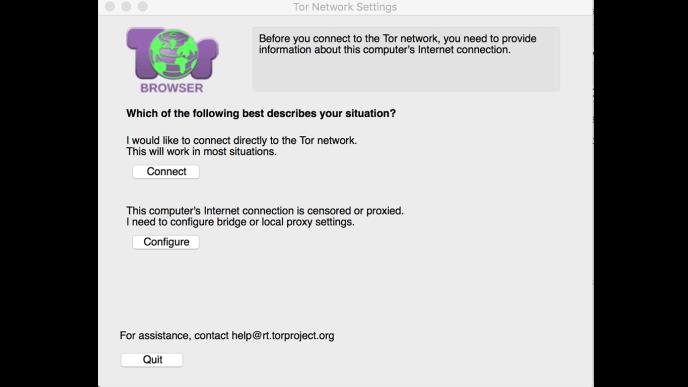

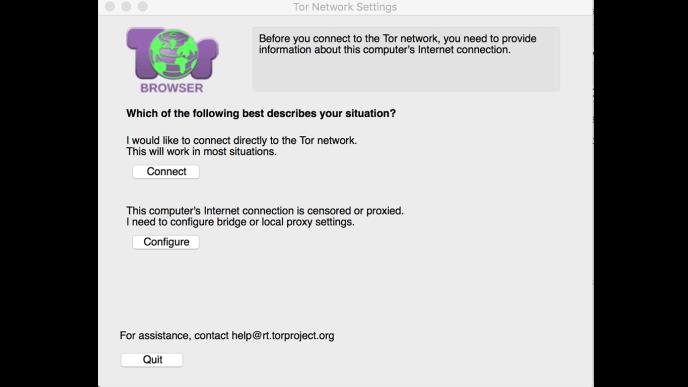

Wenn Sie Tor zum ersten Mal verwenden, wird ein Popup angezeigt, in dem Sie aufgefordert werden, eine Verbindung zum Tor-Netzwerk herzustellen oder es zu konfigurieren.

Die meisten Benutzer können auf „Verbinden“ klicken. Wenn Sie jedoch über eine zensierte oder Proxy-Internetverbindung verfügen, müssen Sie Ihre lokalen Proxy-Einstellungen konfigurieren. Wenn Sie dies tun müssen, bietet das Tor-Projekt zahlreiche Handbücher zu den wichtigsten Konfigurationen.

Wie man Tor benutzt, um irgendwohin zu gelangen

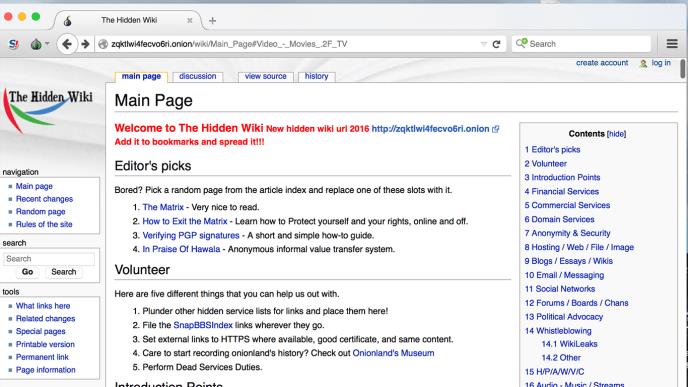

Das Tor-Fenster wird wie ein normales Browserfenster aussehen, aber Sie können es jetzt verwenden, um auf Websites mit dem Suffix .onion zuzugreifen. Um auf diese Websites zu stoßen, müssen Sie nicht erst bei Google suchen – Sie müssen bestimmte Links finden.

Darüber hinaus bestehen die Adressen dieser Links oft aus einer Ansammlung scheinbar zufälliger Buchstaben, sodass nicht immer ganz klar ist, wohin sie Sie führen.

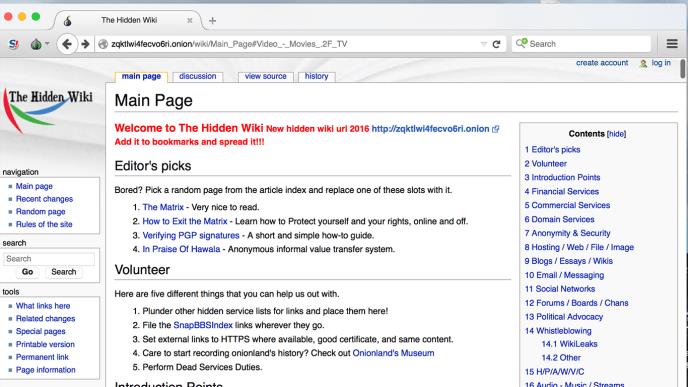

Das Hidden Wiki ist eine der bekannteren Ressourcen zum Durchsuchen des Dark Web, wo Sie Links zu Websites verschiedener Kategorien finden. Eine weitere nützliche Ressource ist der Subreddit r/onions . Beachten Sie natürlich, dass beide NSFW-Material enthalten.

Wenn Ihnen die Wahrung Ihrer Anonymität besonders am Herzen liegt, enthält The Tor Project eine Reihe von Warnungen darüber, was Sie beim Surfen im Dark Web nicht tun sollten. Wir empfehlen Ihnen, bei der Verwendung von Tor äußerst vorsichtig zu sein. Wenn Sie sich Sorgen um Datenschutz und Online-Tracking machen, gibt es einfachere Möglichkeiten, Maßnahmen zum Schutz Ihrer Daten zu ergreifen. Von anonymen Suchmaschinen wie DuckDuckGo und Oscobo bis hin zu Plugins wie Ghostery gibt es einfache Möglichkeiten, von Werbenetzwerken verwendete Tracker zu blockieren.

Wer nutzt Tor?

Die Polizei, das Militär, medizinische Forscher, Menschenrechtsgruppen, Missbrauchsopfer, Whistleblower, Journalisten und zunehmend auch alle anderen, die ihre Online-Aktivitäten geheim halten möchten oder sich Sorgen über Cyber-Spionage machen. Es erfreut sich bei Menschen in vom Internet zensierten Ländern wie Russland und den Vereinigten Arabischen Emiraten großer Beliebtheit und zählt Human Rights Watch zu seinen früheren Spendern.

NSA-Whistleblower Edward Snowden ist ein großer Fan und sagt: „Ohne Tor werden die Straßen des Internets wie die Straßen einer sehr stark überwachten Stadt.“ Mit Tor haben wir private Räume und Privatleben, in denen wir wählen können, mit wem wir wie in Kontakt treten möchten.“

Aber ist Tor nicht etwas zwielichtig?

Jedes Medium, von der gedruckten Seite bis zum Standardbrowser, kann fragwürdig sein, aber Webdienste führen keine „Aktionen“ aus – ihre Benutzer tun es. Wie bei Technologien wie Bitcoin – Tors bevorzugter Währung – fördert oder duldet Tor keine illegalen Unternehmen. Auf ihrer Website erkennt sie an, dass kriminelle Elemente die Anonymität ausnutzen, weist jedoch darauf hin: „Kriminelle können bereits schlimme Dinge tun … es stehen ihnen bereits viele Optionen zur Verfügung.“

Für jeden Gesetzesbrecher gibt es zahlreiche legitime Benutzer, von denen viele Tor mit großem gesellschaftlichem Nutzen nutzen.

Also ist Tor völlig legal?

Ja, völlig. Die US-Marine hat nicht die Angewohnheit, illegale Software zu entwickeln, und es ist nichts Verdächtiges daran, privat zu surfen. Niemand wurde jemals allein wegen der Verwendung von Tor verhaftet oder strafrechtlich verfolgt, sondern nur wegen dem, wofür er es verwendet hat, und Tor selbst sagt in seinen rechtlichen FAQ , dass „es kein Werkzeug ist, das dazu entwickelt oder gedacht ist, um gegen das Gesetz zu verstoßen.“